São Paulo — InkDesign News — O grupo de ameaças Silver Fox APT tem explorado uma vulnerabilidade em um driver assinado da Microsoft, o WatchDog, para desativar processos de segurança em sistemas Windows 10 e 11, facilitando a instalação do malware ValleyRAT.

Incidente e vulnerabilidade

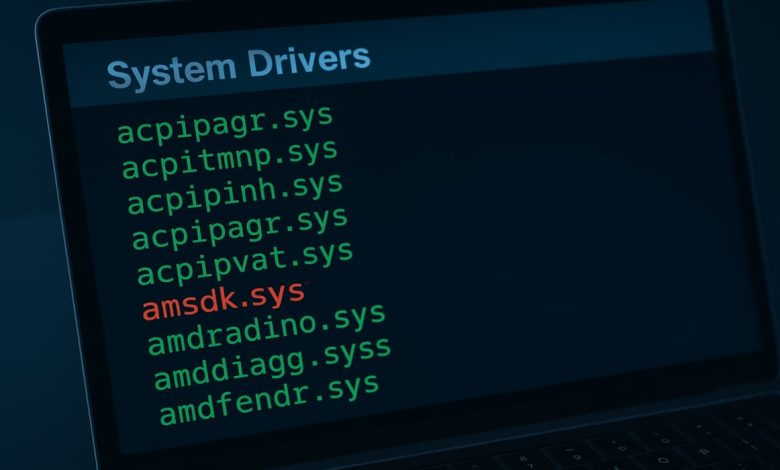

De acordo com a pesquisa da Check Point, o driver vulnerável, denominado WatchDog Antimalware driver (amsdk.sys versão 1.0.600), não havia sido sinalizado pela lista de bloqueio de drivers vulneráveis da Microsoft ou por iniciativas comunitárias, como o Living Off The Land Drivers. Silver Fox emparelhou este driver com outro driver de Zemana já conhecido por suas propriedades arriscadas, possibilitando que seu carregador funcionasse em versões modernas e legadas do Windows. O carregador combina verificações anti-análise, drivers embutidos, lógica de terminação de processos e um downloader do ValleyRAT. A ameaça é capaz de terminar cerca de 200 processos, muitos deles relacionados a antivírus comuns na Ásia.

Impacto e resposta

A campanha mostrou um grave impacto, já que, mesmo após a liberação de um patch para o WatchDog, os atacantes conseguiram modificar o novo driver ao “inverter um único byte” na seção de timestamp não autenticada da sua assinatura Microsoft Authenticode. Dessa forma, criaram uma nova hash de arquivo que permitiu contornar listas de bloqueio baseadas em hash, mantendo a assinatura válida. Isso indica que o Windows ainda considerava o driver como confiável.

“A falta de controles de acesso adequados no namespace do dispositivo permitiu que até usuários não privilegiados abusassem do driver uma vez instalado.”

(“The most serious flaw came from the lack of proper access controls on the device namespace, which allowed even non-privileged users to abuse it once installed.”)— Pesquisadores da Check Point

Mitigações recomendadas

Recomenda-se que as organizações implementem os patches disponibilizados e verifiquem regularmente suas listas de driver de segurança. Além disso, práticas recomendadas incluem a capacidade de monitoramento de qualquer modificação em drivers e o uso de soluções de segurança que não dependem exclusivamente da confiança em assinaturas digitais. Microsoft observa que sua lista de bloqueio é atualizada com pouca frequência, o que gera janelas de vulnerabilidade para os atacantes.

“A confiança em drivers assinados sem checagens adicionais pode resultar em consequências prejudiciais.”

(“This campaign shows the danger of trusting signed drivers without additional checks.”)— Especialista em Segurança, Check Point

Os riscos residuais dessa campanha ressaltam a importância de medidas de segurança robustas e contínuas. À medida que a infraestrutura de comando e controle do ValleyRAT foi rastreada até servidores na China, as organizações, especialmente na Ásia, devem permanecer vigilantes e preparadas para reforços na segurança cibernética.

Fonte: (Hack Read – Segurança Cibernética)