São Paulo — InkDesign News — Um novo e preocupante ataque cibernético, denominado Mocha Manakin, foi identificado pela empresa de pesquisa em segurança Red Canary em janeiro de 2025. Este ataque combina engenharia social com um software malicioso desenvolvido especificamente, apresentando riscos significativos de ransomware e exfiltração de dados.

Incidente e vulnerabilidade

Mocha Manakin utiliza a tática enganosa conhecida como paste and run, também referida como Clickfix ou fakeCAPTCHA. Este método engana os usuários de computador, induzindo-os a copiar e executar comandos nocivos, frequentemente disfarçados como instruções para corrigir o acesso a documentos ou para verificar sua condição de humano. Tais instruções falsificadas contornam verificações de segurança normais, permitindo a inserção de scripts maliciosos, levando a um aumento de ataques desde agosto de 2024.

O ataque se concretiza com um backdoor personalizado, chamado NodeInitRAT, que é entregue após a execução do comando malicioso. Este backdoor, desenvolvido em NodeJS, coleta informações sensíveis da rede e pode executar comandos à distância. Os dados são normalmente transmitidos por túneis legítimos da Cloudflare, disfarçando a comunicação da ameaça.

Impacto e resposta

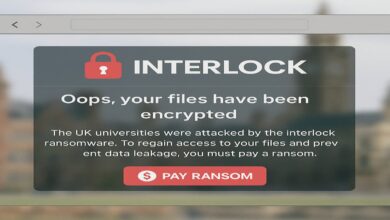

Até o momento, a Red Canary não identificou evidências diretas de que o Mocha Manakin tenha resultando em ataques de ransomware. Contudo, as capacidades do NodeInitRAT e sua conexão com atividades relacionadas ao ransomware Interlock geram inquietude quanto à possibilidade de que infecções não contenham passem a resultar em demandas financeiras e criptografia de dados. O impacto potencial é elevado, considerando o risco de comprometer dados críticos de organizações.

“Educar os funcionários sobre as táticas de paste-and-run, enfatizando a não execução de comandos inesperados, é essencial.”

(“Educating employees about paste-and-run tactics, emphasizing not to execute unexpected commands, is essential.”)— Red Canary, Relatório de Ameaças

Mitigações recomendadas

A Red Canary recomenda que as organizações implementem práticas rigorosas de treinamento para seus colaboradores. O bloqueio de domínios nocivos conhecidos associados ao NodeInitRAT é crucial. Além disso, é aconselhável a configuração de regras de detecção para identificar comandos do PowerShell, notadamente aqueles que utilizam invoke-expression e invoke-restmethod, que podem indicar a infecção inicial pelo Mocha Manakin. Deve-se agir imediatamente para interromper processos node.exe suspeitos e remover arquivos ocultos rigorosamente.

“A adoção de medidas proativas de monitoramento e educação pode reduzir significativamente os riscos associados a essa ameaça emergente.”

(“The adoption of proactive monitoring and education measures can significantly reduce the risks associated with this emerging threat.”)— Red Canary, Relatório de Ameaças

Riscos residuais persistem, e é vital que as organizações estejam atentas a futuras infecções. A implementação contínua de ferramentas de segurança e vigilância é indispensável para mitigar potenciais invasões e proteger informações sensíveis.

Fonte: (Hack Read – Segurança Cibernética)