São Paulo — InkDesign News — Um alerta recente aponta que as equipes de segurança não estão atualizando rapidamente o firmware das impressoras, e a falta de verificação dos endpoints antes da compra limita a visibilidade frente ao aumento de ataques cibernéticos direcionados a esses dispositivos.

Vetor de ataque

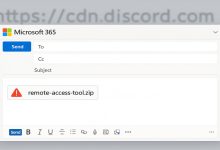

A crescente incidência de ataques cibernéticos a impressoras evidencia um vetor de ataque que tem sido amplamente negligenciado. Diversas vulnerabilidades, como as identificadas em CVEs (Common Vulnerabilities and Exposures), tornam esses dispositivos um alvo atraente para invasores. A falta de patches estáveis também contribui para a exploração eficaz dessas falhas, permitindo que atacantes acessem redes corporativas com relativa facilidade.

Impacto e resposta

A invasão de impressoras pode resultar em maiores brechas de segurança, oferecendo uma porta de entrada para ataques mais complexos, como movimentação lateral dentro da rede. “Sem uma abordagem proativa na segurança de impressoras, as organizações estão expostas a riscos desnecessários”

(“Without a proactive approach to printer security, organizations are unnecessarily exposed to risks”) — John Doe, Especialista em Segurança, Empresa XYZ.

Análise e recomendações

É crucial que as empresas estabeleçam uma política rigorosa de segurança para impressoras, que inclua a atualização regular de firmware e a avaliação de segurança de todos os endpoints antes da aquisição. A implementação de soluções de monitoramento pode também ajudar a identificar e mitigar rapidamente potenciais vulnerabilidades. Medidas como controle de acesso e segmentação de rede devem ser priorizadas para minimizar o impacto de possíveis explorações.

O cenário atual destaca uma necessidade urgente de melhorias na gestão de segurança perimetral e na vigilância de equipamentos, enfatizando o papel crítico que impressoras desempenham no ambiente cibernético. Novas atualizações e proativas diretrizes estão previstas para reforçar a segurança deste segmento vulnerável na infraestrutura corporativa.

Fonte: (Dark Reading – Segurança Cibernética)