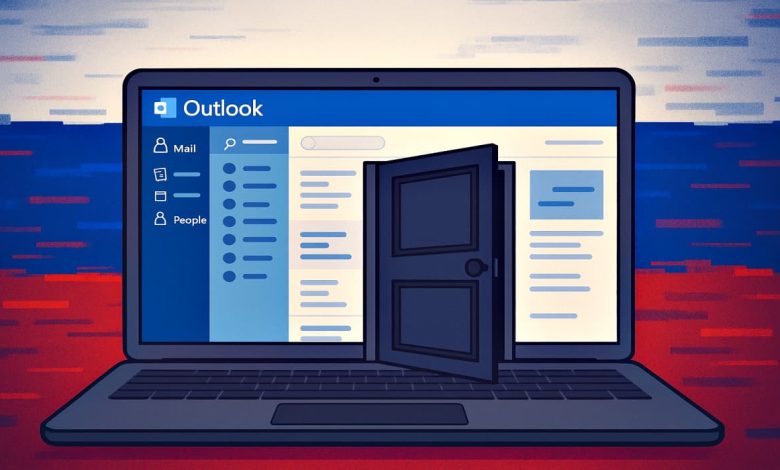

São Paulo — InkDesign News — O grupo de hackers apoiado pelo Estado russo, APT28, foi descoberto utilizando uma nova tática na aplicação Microsoft Outlook, como revelado por pesquisadores da Lab52. O exploit utiliza uma backdoor personalizada chamada NotDoor para roubar dados utilizando macros do VBA.

Incidente e vulnerabilidade

O NotDoor opera dentro do Outlook por meio de macros em Visual Basic for Applications (VBA). Ele aguarda e monitora e-mails recebidos em busca de uma frase específica, como “Daily Report”, que ativa suas funções ocultas. Uma vez ativado, o malware pode enviar arquivos roubados, fazer uploads de novos arquivos para a máquina da vítima e executar comandos, tudo camuflado no tráfego normal de e-mails. O vetor de infiltração envolve o uso de uma técnica de DLL sideloading, explorando o arquivo assinado OneDrive.exe da Microsoft, vulnerável a este método.

Impacto e resposta

Após a instalação, o NotDoor se torna difícil de detectar, pois o projeto VBA foi ofuscado e os nomes de variáveis estão embaralhados. Qualquer arquivo roubado é criptografado e enviado via Outlook, sendo deletado do sistema da vítima posteriormente. Os comandos exfiltrados e os novos payloads são envolvidos em respostas de e-mail que aparentam legitimar, dificultando a identificação por sistemas de segurança. O ataque toca em dados sensíveis e possibilita que os cibercriminosos controlem remotamente asmáquinas das vítimas. Jason Soroko, Senior Fellow da Sectigo, destacou a preocupação com a operação:

“APT28 está abusando do Outlook como um canal covert por meio de uma backdoor de macro VBA chamada NotDoor. A entrega utiliza o DLL sideloading de um SSPICLI.dll malicioso pelo OneDrive.exe assinado para desativar as proteções de macro e lançar comandos. O macro observa os e-mails recebidos em busca de uma palavra de ativação e pode exfiltrar dados, fazer upload de arquivos e executar comandos. Isso se mistura com binários confiáveis e o fluxo de e-mails normais, podendo passar ileso por ferramentas de perímetro e detecções básicas.”

(“APT28 is abusing Outlook as a covert channel through a VBA macro backdoor named NotDoor. Delivery uses DLL sideloading of a malicious SSPICLI.dll by the signed OneDrive.exe to disable macro protections and stage commands. The macro watches inbound mail for a trigger word and can exfiltrate data, upload files, and run commands. This blends with trusted binaries and normal mail flow and can slip past perimeter tools and basic detections.”)— Jason Soroko, Senior Fellow, Sectigo

Além disso, foi identificado que o malware também remove os e-mails que o ativaram, reduzindo ainda mais os rastros deixados para trás.

Mitigações recomendadas

As recomendações imediatas incluem desabilitar o VBA do Outlook e bloquear macros na internet por meio da Política de Grupo. Soroko aconselha a implementação das regras de Redução de Superfície de Ataque do Microsoft Defender, que impedem aplicativos do Office de lançar processos filhos. Também é recomendado o uso do Windows Defender Application Control (WDAC) ou do AppLocker para restringir o carregamento de DLLs. Por fim, as equipes de segurança devem monitorar o OneDrive para atividades suspeitas relacionadas ao PowerShell, além de alertar sobre consultas DNS incomuns ou tráfego direcionado ao webhook.site.

Em suma, a natureza engenhosa do NotDoor representa um risco significativo, sublinhando a necessidade urgente de fortalecer as defesas em camadas e melhorias nas práticas de segurança para mitigar esses novos vetores de ataque.

Fonte: (Hack Read – Segurança Cibernética)