São Paulo — InkDesign News — Um grupo de cibercriminosos identificado como COOKIE SPIDER está utilizando malvertising para distribuir SHAMOS, uma nova variante do infostealer AMOS, visando usuários de macOS entre junho e agosto de 2023.

Incidente e vulnerabilidade

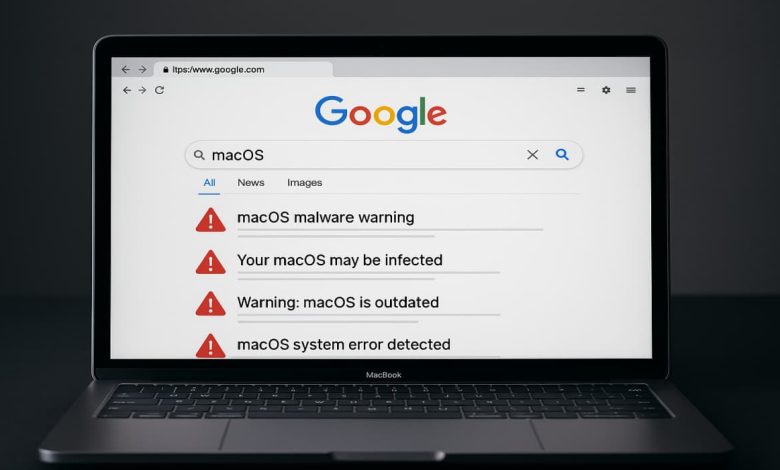

O ataque em questão aproveitou campanhas publicitárias maliciosas, onde os criminosos adquiriam anúncios que redirecionavam os usuários a sites falsos aparentemente confiáveis. Ao buscar soluções para problemas comuns no macOS, usuários eram induzidos a executar comandos no Terminal, que na verdade implantavam o malware SHAMOS em seus sistemas. Um aspecto técnico deste ataque foi que o comando de instalação era uma linha, o que impede que as verificações de segurança do Gatekeeper do macOS sejam acionadas, permitindo a instalação do malware sem alertas. O SHAMOS se destaca por sua capacidade de capturar credenciais sensíveis, como dados do Keychain e informações de carteiras de criptomoedas, sendo classificado como uma ameaça significativa à segurança.

Impacto e resposta

Estima-se que a campanha tenha impactado mais de 300 ambientes, com vítimas localizadas em países como EUA, Reino Unido, Japão e China. Após a instalação, o SHAMOS coleta dados sensíveis e os agrupa em um arquivo ZIP para exfiltração, possibilitando também a instalação de componentes adicionais, incluindo um módulo de botnet. A CrowdStrike, empresa que identificou a campanha, mencionou que o malware demonstrou sinais de atividade botnet, ao criar um arquivo de propriedades malicioso no diretório LaunchDaemons do usuário. “Este tipo de ataque é provavelmente eficaz contra o segmento de pequenas e médias empresas e usuários domésticos”, afirmou Trey Ford, Chief Strategy and Trust Officer da Bugcrowd.

Mitigações recomendadas

Com o aumento desta ameaça, recomenda-se que os usuários evitem cliques em links de anúncios, especialmente aqueles que parecem oferecer suporte técnico. Medidas preventivas incluem a utilização de extensões de antivírus para navegadores que verificam URLs antes de serem abertas, assim como o uso de ferramentas como o VirusTotal para verificar a segurança de sites. Além disso, empresas devem empregar softwares de gestão de privilégios (PAM) para impedir a instalação de malwares como o SHAMOS. A implementação de patches de segurança e a promoção de boas práticas de segurança para usuários, baseadas em educação sobre riscos potenciais, são fundamentais para a redução do impacto de tais ataques.

Os riscos residuais relacionados a este tipo de ataque permanecem altos, demandando vigilância constante e a atualização de protocolos de segurança para garantir a integridade de sistemas críticos.

Fonte: (Hack Read – Segurança Cibernética)