São Paulo — InkDesign News — A Cisco, uma das líderes em tecnologia de redes, emitiu um alerta de segurança urgente relacionado a uma vulnerabilidade crítica em seu Unified Communications Manager (Unified CM) e Unified Communications Manager Session Management Edition (Unified CM SME). Identificada como CVE-2025-20309, essa falha apresenta a mais alta severidade possível, com uma pontuação CVSS de 10.0, indicando a facilidade de exploração e as consequências devastadoras que pode acarretar.

Incidente e vulnerabilidade

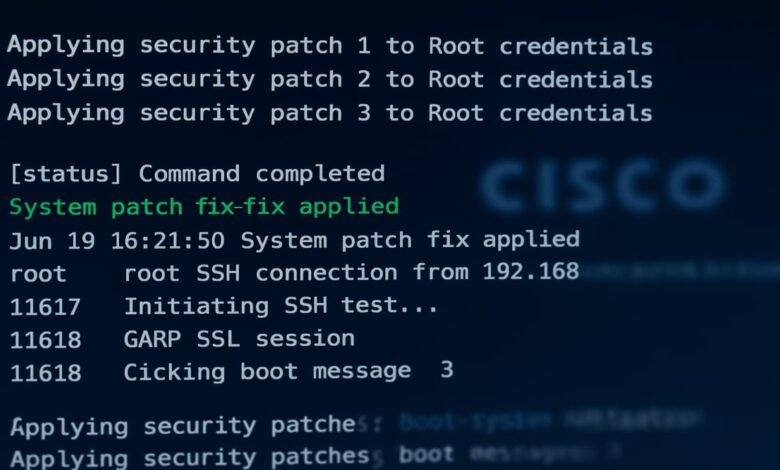

A vulnerabilidade origina-se da “credencial de usuário estática para a conta root, reservada para uso durante o desenvolvimento”, conforme declarado pela Cisco em seu aviso. Em termos mais simples, os dispositivos afetados foram enviados com um nome de usuário e uma senha inalteráveis para uma conta de superusuário, conhecida como root. Um usuário root possui controle total sobre o sistema, podendo executar qualquer comando e acessar todos os arquivos. Como essas credenciais são estáticas, ou seja, não mudam e não podem ser deletadas pelos usuários, elas representam uma porta dos fundos constante.

Um invasor poderia usar essas credenciais embutidas para logar remotamente em um dispositivo afetado, sem necessidade de autenticação prévia. Uma vez logado como root, o invasor poderia obter privilégios administrativos completos, possibilitando o controle total do sistema de comunicação. Isso pode resultar em uma gama de ataques, desde a interrupção de serviços até o roubo de dados sensíveis ou mesmo o uso do sistema comprometido para lançar outros ataques dentro da rede.

Impacto e resposta

A falha de segurança afeta as versões do Cisco Unified CM e Unified CM SME que variam de 15.0.1.13010-1 a 15.0.1.13017-1. De maneira crucial, essa vulnerabilidade existe independentemente da configuração do dispositivo, tornando uma ampla gama de sistemas potencialmente suscetíveis. A Cisco descobriu a falha por meio de seu próprio teste de segurança, não encontrando evidências de exploração ativa até o momento. Contudo, a gravidade extrema demanda ação imediata.

Não há soluções temporárias para mitigar esse risco. A Cisco liberou atualizações de software para corrigir a vulnerabilidade, recomendando que todos os clientes afetados atualizem seus sistemas sem demora. Clientes com contratos de serviço podem obter essas atualizações por meio de seus canais habituais, enquanto outros podem contatar o Centro de Assistência Técnica (TAC) da Cisco para um upgrade gratuito. É crucial que as organizações apliquem esses patches rapidamente para proteger sua infraestrutura de comunicação contra potenciais compromissos.

“Em primeiro lugar, qualquer organização que utilize essa plataforma precisa atualizar o quanto antes. Além disso, deve consultar os detalhes dos indicadores de comprometimento fornecidos no aviso da Cisco e imediatamente implementar seus processos de resposta a incidentes.”

(“First and foremost, any organization using this platform needs to upgrade as soon as possible. Furthermore, they need to refer to the indicators of compromise details provided in the Cisco advisory and immediately enact their incident response processes.”)— Ben Ronallo, Engenheiro Principal de Segurança Cibernética, Black Duck

Mitigações recomendadas

Os patches liberados pela Cisco são a principal forma de remediação, e as boas práticas sugeridas incluem a implementação de políticas de segurança adicionais, como auditorias regulares de sistema e monitoração para atividades suspeitas. Além disso, as organizações devem assegurar que os sistemas estejam sempre atualizados e que os protocolos de segurança sejam reavaliados e reforçados continuamente.

“Devido ao fato de que as credenciais pertencem a uma conta root (ou seja, administrador), o potencial para atividades maliciosas é significativo. Um efeito plausível disso poderia ser que um invasor consiga modificar o roteamento de rede para fins de engenharia social ou exfiltração de dados.”

(“Because the credentials belong to a root (i.e., admin) account, the potential for malicious activity is significant. One plausible effect of this could be that an attacker is able to modify network routing for social engineering or data exfiltration purposes.”)— Ben Ronallo, Engenheiro Principal de Segurança Cibernética, Black Duck

À medida que o panorama de segurança cibernética evolui, é vital que as organizações permaneçam vigilantes e adotem práticas proativas de defesa. O risco residual deve ser cuidadosamente gerenciado, e passos adicionais devem ser tomados para garantir a continuidade e a segurança das operações.

Fonte: (Hack Read – Segurança Cibernética)