Telegram modificado rouba dados de usuários em ataque de malware

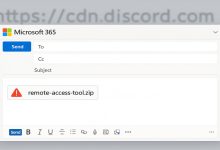

Vetor de ataque

O ataque configura-se através de técnicas de phishing e otimização de motores de busca que redirecionam as vítimas para mais de 600 domínios. Esses sites, falsamente associados ao download do aplicativo de mensagens Telegram para várias plataformas, na verdade, visam usuários Android com um código QR que induz a instalação de uma versão maliciosa do aplicativo. A vulnerabilidade explorada permite que o malware circumventa algumas medidas de segurança, especificamente em dispositivos mais antigos, que executam versões do Android entre 5.0 e 8.0. Este vetor baseia-se na exploração da vulnerabilidade conhecida como CVE-2017-13156, descoberta em julho de 2017 e corrigida em dezembro do mesmo ano.

Impacto e resposta

A análise da BforeAI destaca que todos os 607 domínios identificados eram independentes e não conectavam-se ao Google Play. Isto demonstra um método focado na inscrição de aplicativos maliciosos, permitindo que o malware seja distribuído sem levantar suspeitas. Segundo Rishika Desai, analista de segurança na BforeAI, “todas as páginas eram hospedadas em países de língua chinesa e usavam títulos de página para manipular resultados de busca, direcionando os usuários para downloads prejudiciais” (“all of the 607 domains that we located were individual websites, which did not connect to Google Play in any way,”).

Análise e recomendações

As empresas devem focar na identificação de domínios maliciosos e realizar um monitoramento constante para detectar softwares potencialmente perigosos. Além disso, medidas de mitigação incluem a proibição de downloads e instalações de aplicativos de fontes não verificadas. O uso de plataformas de resposta a endpoints (EDR) e serviços de inteligência de ameaças é crucial para proteger os sistemas contra esses ataques.

Após a complexidade investigativa deste novo vetor de ataque, o desafio se amplia, especialmente considerando que vulnerabilidades exploradas afetam dispositivos que compõem cerca de 3,4% do mercado atual. Espera-se que campanhas de conscientização aumentem e implementações de segurança se tornem mais rigorosas, à medida que a indústria busca se adaptar a essas ameaças emergentes.

Fonte: (Dark Reading – Segurança Cibernética)