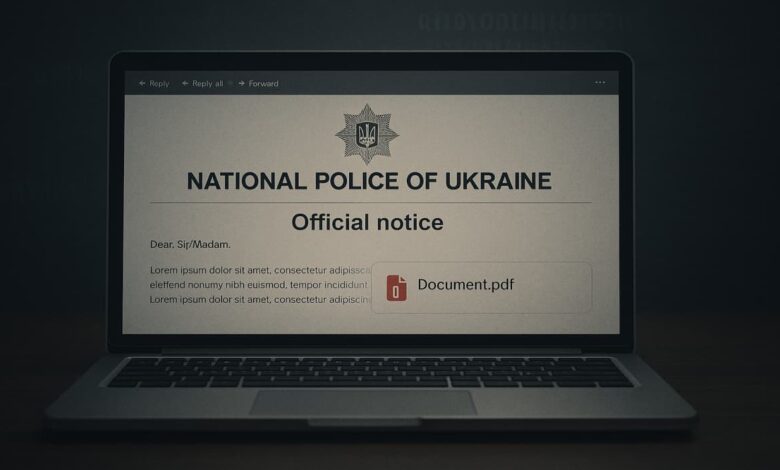

São Paulo — InkDesign News — Hackers promovem uma campanha de phishing visando organizações que executam Microsoft Windows, disfarçando e-mails como notificações oficiais da Polícia Nacional da Ucrânia. A tática inclui dois novos tipos de malware: Amatera Stealer e PureMiner, com impactos significativos na segurança cibernética.

Incidente e vulnerabilidade

A campanha de phishing começa com um e-mail que anexa um arquivo de imagem no formato Scalable Vector Graphics (SVG). Apesar de ser um formato simples, os invasores utilizam o código baseado em texto do SVG para inserir conteúdo malicioso. Uma mensagem de tom formal informa ao destinatário que um recurso está em revisão, admoestando que ignorar o aviso pode piorar as consequências legais.

Ao abrir o anexo SVG, o arquivo exibe uma tela falsa que diz “Por favor, aguarde, seu documento está carregando…” e, em seguida, baixa imediatamente um dos vários arquivos ZIP protegidos por senha, como ergosystem.zip. O objetivo é enganar a vítima, facilitando a instalação de um arquivo Compiled HTML Help (CHM) que ativa um script malicioso conhecido como CountLoader, um vetor de ataque conhecido que entrega múltiplos programas nocivos.

Impacto e resposta

Segundo a FortiGuard Labs, o CountLoader é responsável por entregar duas cargas perigosas: Amatera Stealer e PureMiner. O primeiro são ferramentas de coleta de informações, começando por coletar detalhes básicos do sistema e conteúdos da área de transferência. Este malware tem como alvo informações salvaguardadas em navegadores como Firefox e Chrome, além de aplicativos de chat e carteiras de criptomoedas.

“A Amatera Stealer coleta dados de credenciais e arquivos, atingindo até mesmo as pastas de carteiras de criptomoedas como BitcoinCore e Electrum”, afirmou um especialista em segurança.

(“Amatera Stealer gathers credential and file data, targeting even key cryptocurrency wallet directories like BitcoinCore and Electrum.”)— Especialista, FortiGuard Labs

Por outro lado, o PureMiner atua como um minerador de criptomoedas que utiliza o poder computacional do usuário para gerar lucro para os cibercriminosos. Ambos os malwares possibilitam o controle remoto do sistema infectado, representando uma grave ameaça à segurança e integridade dos dados.

Mitigações recomendadas

Em resposta a essa ameaça, os especialistas recomendam que as organizações adotem uma postura proativa de segurança. É fundamental evitar abrir anexos inesperados e sempre verificar solicitações urgentes através de canais confiáveis antes de clicar em links. Atualizações de sistema e patches de segurança devem ser aplicados regularmente.

“Manter uma alta conscientização de segurança é crucial para prevenir essas ameaças. A integridade dos dados corporativos depende de boas práticas e atualização constante de sistemas”, alertou um técnico.

(“Maintaining a high security awareness is crucial to prevent these threats. The integrity of corporate data hinges on best practices and constant system updates.”)— Técnico, Organização de Segurança Cibernética

Os riscos residuais associados a essas infecções demandam atenção contínua e uma resposta ágil de contensão. A segurança das informações e a proteção de sistemas devem sempre ser priorizadas em um ambiente digital em constante evolução.

Fonte: (Hack Read – Segurança Cibernética)