São Paulo — InkDesign News — O grupo de ransomware LockBit sofreu uma invasão significativa em seus domínios na dark web no dia 7 de maio de 2025, resultando na exposição de dados internos, ferramentas de afiliados e mais de 60 mil carteiras de Bitcoin vinculadas à operação, evidenciando uma vulnerabilidade grave em sua infraestrutura oculta.

Incidente e vulnerabilidade

O ataque teve como vetor a invasão e o sequestro dos domínios e painéis de serviço oculto (dark web) do grupo LockBit. A amplitude do acesso indica um comprometimento profundo, possivelmente facilitado por vulnerabilidades não divulgadas ou por acesso privilegiado de insider, o que permitiu a alteração das páginas, remoção de controles originais e extração de informações sensíveis, incluindo comunicações de afiliados e detalhes técnicos operacionais. A natureza da falha ainda não foi oficialmente especificada, mas a capacidade de derrubar múltiplos painéis e realizar dumping de dados sugere um exploit sofisticado além do simples vandalismo digital.

Impacto e resposta

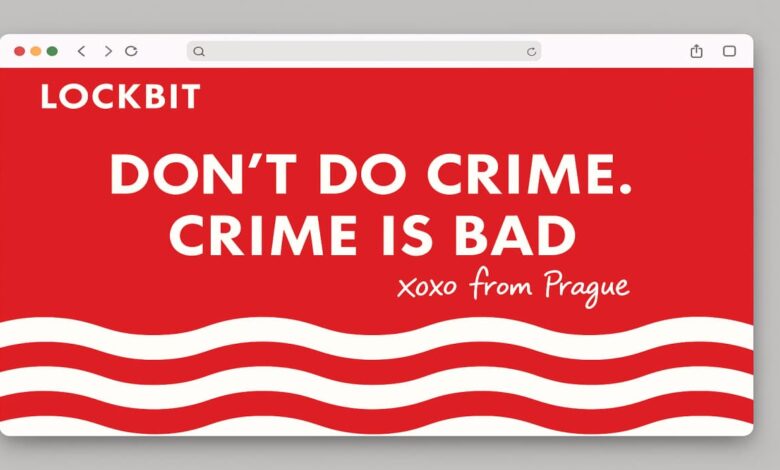

A exposição pública inclui diversos conjuntos de dados estratégicos para a operação do ransomware LockBit, entre eles as carteiras de Bitcoin usadas para receber pagamentos e as ferramentas internas que suporteiam a ação de seus afiliados. Em uma mensagem deixada pelo invasor no site clonado lê-se: “Don’t do crime. CRIME IS BAD xoxo from Prague.” (Não cometa crimes. CRIME É RUIM xoxo de Praga). A repercussão interna entre os membros do LockBit tem sido de reorganização urgente, tentando migrar suas operações para outras infraestruturas, mas a quebra de confidencialidade dificulta a retomada das ações do grupo. Este evento sucede outras ações coordenadas das forças de segurança internacionais, como o FBI e a Agência Nacional contra o Crime do Reino Unido, que já haviam desmontado partes da estrutura da organização e realizado prisões de membros no início de 2024.

“Este incidente não só reverte os esforços recentes de atualização do malware como também revela vulnerabilidades que podem ser exploradas novamente contra o grupo.”

(“This incident not only sets those efforts back but also exposes vulnerabilities that could be used against them again.”)— Analista de Segurança

Além disso, um ataque similar foi registrado recentemente contra o grupo Everest, sugerindo uma possível campanha coordenada ou o trabalho de grupos rivais ou hacktivistas com conhecimento interno.

Mitigações recomendadas

Para grupos e estruturas de ransomware, a análise do ataque enfatiza a necessidade de robustez em segurança das plataformas de comando e controle, com recomendações para a aplicação rigorosa de patches de segurança, monitoração contínua de acessos e rastreamento de anomalias. Já para entidades empresariais e governamentais, a orientação é reforçar a proteção contra ransomware por meio de políticas de controle de acesso, backups regulares isolados e treinamentos intensivos sobre cibersegurança para prevenir infiltrações associadas a exploit de vulnerabilidades como CVEs que afetam sistemas de gestão e comunicação. O estudo detalhado da exposição da LockBit pode auxiliar na identificação de indicadores de comprometimento e estratégias de mitigação específicas.

“A informação vazada pode ser um divisor de águas para a identificação das vítimas, rastreamento das carteiras e mesmo para a possível captura de membros-chave.”

(“The leaked information may be a game-changer for victim identification, wallet tracking, and even the possible capture of key members.”)— Especialista em Inteligência de Ameaças Cibernéticas

Embora seja um revés substancial, a situação indica que o cenário de ransomware permanece dinâmico, com riscos residuais relacionados à rápida adaptação dos grupos criminosos e à contínua necessidade de revisão das práticas de defesa e das respostas coordenadas entre setores público e privado.

Confira outras análises em Segurança Cibernética e Ransomware.

Fonte: (Hack Read – Segurança Cibernética)