São Paulo — InkDesign News — Um novo relatório conjunto da Red Canary e Zscaler revela que campanhas de phishing evoluíram, agora utilizando ferramentas de gerenciamento e monitoramento remoto (RMM), como ITarian e Atera, para obter acesso administrativo e facilitar ataques de malware e ransomware.

Incidente e vulnerabilidade

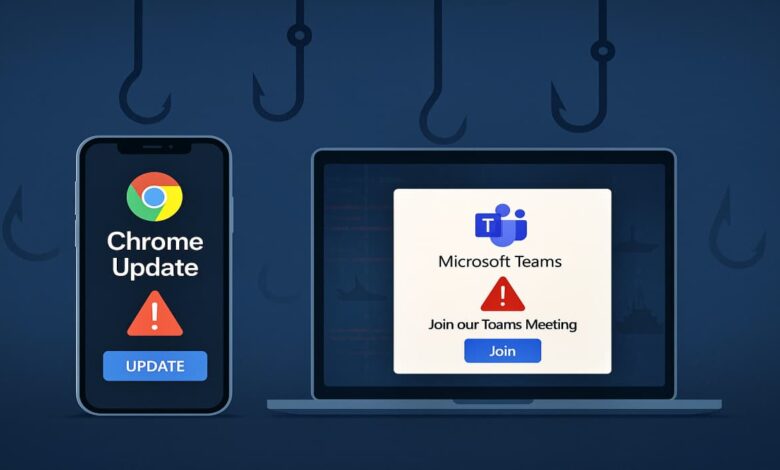

As campanhas de phishing contemporâneas tornaram-se sofisticadas, distantes daquelas facilmente identificáveis por erros gramaticais. Pesquisas apontam que os criminosos têm utilizado iscas eficazes, como “atualizações falsas do Chrome” e convites para reuniões do Microsoft Teams, que direcionam os usuários a instalar ferramentas RMM de forma disfarçada. O estudo da Red Canary documentou principalmente quatro iscas, destacando a atualização falsa do navegador como a mais comum, onde websites comprometidos injetam scripts maliciosos que geram prompts de atualização convincentes.

Impacto e resposta

As implicações desse vetor de ataque são alarmantes, uma vez que as ferramentas RMM são originalmente projetadas para uso por administradores de TI, permitindo acesso elevado a sistemas. A instalação de RMM por invasores possibilita não apenas a implementação de cargas adicionais, mas também a execução de ataques ransomware. “Adversários agora utilizam iscas altamente polidas que são quase impossíveis de distinguir da real”, advertiu Alex Berninger, Gerente Sênior de Inteligência da Red Canary.

(“Adversaries are now using highly polished lures like fake browser updates, meeting invites, and even government forms that are nearly impossible to distinguish from the real thing.”)

Mitigações recomendadas

Para mitigar esses riscos, as empresas devem investir em treinamento de conscientização para funcionários, enfatizando a importância de não abrir anexos ou clicar em links de remetentes desconhecidos. Apenas software de fontes oficiais deve ser instalado. Ferramentas como VirusTotal podem ser empregadas para verificar arquivos ou links suspeitos antes de acessá-los. Berninger ressaltou que, embora a educação dos usuários seja benéfica, é necessário implementar defesas em camadas, incluindo monitoramento de rede e detecção de endpoint.

“Embora a educação dos usuários ajude, é irrealista esperar que os funcionários detectem todos os truques. As empresas precisam de defesas em camadas.”

(“While user education helps, it is unrealistic to expect employees to catch every trick. Instead, companies need layered defenses.”)— Alex Berninger, Gerente Sênior de Inteligência, Red Canary

Com as ameaças em constante evolução, as organizações devem estar atentas para os riscos residuais associados a essas iscas avançadas. A implementação de medidas robustas de segurança, aliada a uma cultura de prevenção, será essencial para defender dados e sistemas críticos.

Fonte: (Hack Read – Segurança Cibernética)