Disney enfrenta vazamento de dados com hacker se declarando culpado

Santa Clarita — InkDesign News — Um ataque cibernético conseguiu comprometer dispositivos pessoais de funcionários da Walt Disney Company por meio de um malware disfarçado de ferramenta para criação de arte gerada por IA, resultando no vazamento de 1,1TB de dados confidenciais, incluindo informações sensíveis de projetos e credenciais.

Vetor de ataque

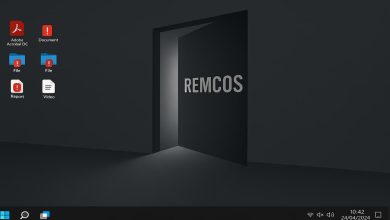

O ataque usou um arquivo malicioso distribuído como um suposto software para criação de arte por inteligência artificial. Funcionários da Disney baixaram essa ferramenta maliciosa, que permitiu ao invasor acessar seus dispositivos pessoais e, por meio deles, entrar em sistemas corporativos, especificamente canais internos do Slack. Ryan Mitchell Kramer, de 25 anos, admitiu em acordo de confissão ter explorado essa falha, obtendo credenciais e informações protegidas.

O invasor utilizou engenharia social e a distribuição de malware para executar um acesso não autorizado, explorando a confiança dos usuários na ferramenta de IA, que serviu como vetor para a execução do código malicioso e o movimento lateral para outros sistemas internos.

Impacto e resposta

A violação expôs dados internos da Disney, incluindo códigos-fonte e detalhes de projetos não lançados, totalizando 1,1 terabytes de informações. Após a descoberta do incidente, a empresa encerrou o uso do Slack para comunicação interna e demitiu o funcionário que instalou a ferramenta contaminada. Este funcionário, por sua vez, abriu uma queixa por demissão injusta contra a companhia.

“Kramer tentou extorquir o funcionário da Disney após obter acesso e, diante da falta de resposta, vazou informações pessoais do funcionário junto com os arquivos roubados.”

(“Kramer attempted to extort the Disney employee and leaked his personal information along with the stolen Disney files when he received no response.”)— Departamento de Justiça dos EUA

Análise e recomendações

A análise do grupo de segurança SentinelOne destacou que o ataque foi atribuído a um grupo autodenominado NullBulge, que se apresenta como hacktivista russo. No entanto, as ações do grupo e do invasor individual contradizem essa narrativa, indicando motivações financeiras e maliciosas.

As recomendações para mitigar ataques semelhantes incluem reforço na segurança de autenticação, uso de ferramentas de análise de comportamento para identificar softwares maliciosos disfarçados, além de treinamentos específicos sobre engenharia social e riscos associados a downloads de software terceirizado.

“A análise contradiz as alegações do grupo de proteger direitos artísticos, revelando uma combinação de extorsão e comprometimento de dados sensíveis.”

(“SentinelOne analyzed the threat group’s activity and said that its actions contradicted what it claimed.”)— SentinelOne, Empresa de Segurança Cibernética

O caso evidencia a necessidade contínua de atualização das políticas de segurança e monitoramento, especialmente em ambientes corporativos onde ferramentas externas são frequentemente integradas. Investigação do FBI ainda está em andamento, com atenção especial para outras possíveis vítimas do mesmo arquivo malicioso.

Fonte: (Dark Reading – Segurança Cibernética)