São Paulo — InkDesign News — Um ataque coordenado contra usuários da CoinMarketCap resultou na exfiltração de mais de $43.000 em criptomoeda. O incidente, ocorrido em 20 de junho, explorou uma vulnerabilidade na interface da plataforma, permitindo que criminosos utilizassem um prompt falso para drenar wallets em tempo recorde.

Incidente e vulnerabilidade

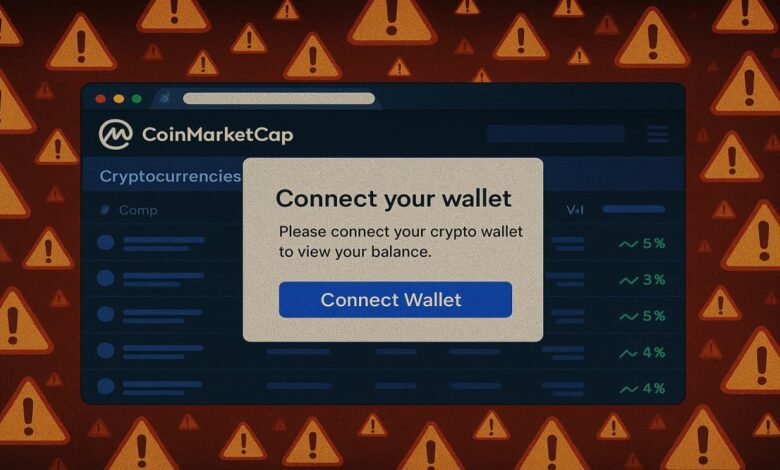

O ataque foi realizado através do uso do Inferno Drainer, uma ferramenta conhecida por drenar wallets. Os usuários que acessavam o CoinMarketCap eram apresentados a um prompt solicitando que “Verificassem Sua Wallet” para acessar funcionalidades, o que parecia legítimo. Uma mensagem em um canal do Telegram conhecido como TheCommsLeaks revelou que o prompt apareceu em quase todas as páginas do site, maximizando as conexões de wallet.

Impacto e resposta

O impacto inicial foi o esvaziamento silencioso de várias wallets, acumulando um total de $43.266 de 110 vítimas. Tokens como SOL, XRP, EVT, além de criptomoedas menores, foram exfiltrados. A CoinMarketCap afirmou que uma imagem em doodle exibida em sua homepage havia disparado código malicioso via uma chamada de API embutida, resultando em prompts não autorizados. Em resposta, a equipe de segurança da empresa removeu o conteúdo malicioso e implementou patches nos sistemas para evitar abusos futuros.

“Todos os sistemas estão agora totalmente operacionais, e a CoinMarketCap está segura e protegida para todos os usuários.”

(“All systems are now fully operational, and CoinMarketCap is safe and secure for all users.”)— CoinMarketCap, Empresa

Mitigações recomendadas

A CoinMarketCap recomenda que os usuários evitem conectar suas wallets diretamente por meio de pop-ups e verifiquem qualquer prompt de acesso com as diretrizes oficiais da plataforma. Além disso, é essencial que os usuários adotem boas práticas de segurança, como habilitar autenticação em dois fatores e revisar transações regularmente.

“O uso de uma interface familiar para implantar prompts maliciosos destaca como a confiança pode ser facilmente mal utilizada na internet.”

(“the use of a legitimate platform’s own environment to deploy malicious prompts is extremely concerning”)— Tammy H, Pesquisadora de Segurança, Flare.io

Os riscos residuais incluem a possibilidade de ataques futuros, especialmente se novas vulnerabilidades forem descobertas. Medidas contínuas de monitoramento e patches de segurança serão essenciais para prevenir novas tentativas de exploração.

Fonte: (Hack Read – Segurança Cibernética)