São Paulo — InkDesign News — A Microsoft identificou e corrigiu uma vulnerabilidade crítica no Azure Entra ID, conhecida como CVE-2025-55241, que permitia a um atacante impersonar qualquer usuário, incluindo Global Administradores. A falha foi reportada em julho de 2023 por um pesquisador de segurança.

Incidente e vulnerabilidade

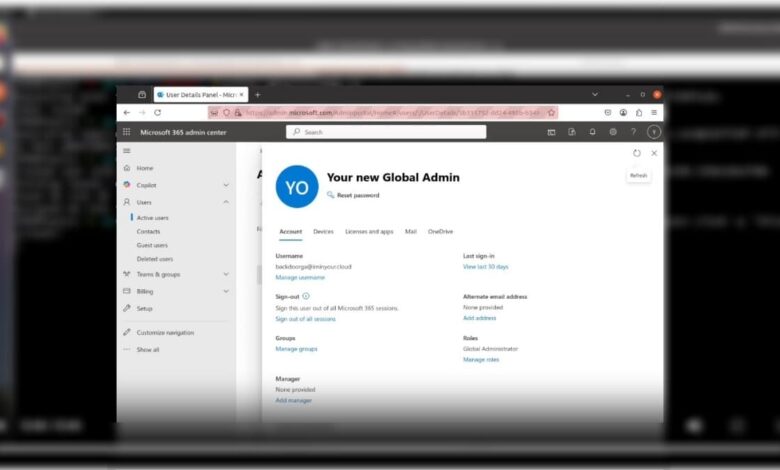

A vulnerabilidade em questão, inicialmente classificada como um problema de escalonamento de privilégios de baixo impacto, revelou-se mais grave com a investigação de Dirk-Jan Mollema. Ele explicou que a combinação de “tokens de ator” não documentados com uma falha de validação na API legada do Azure AD Graph possibilitava a impersonação de qualquer usuário em qualquer locatário do Entra ID. Um token gerado em um locatário de laboratório poderia conceder controle administrativo sobre outros locatários, sem alertas ou registros significativos.

Impacto e resposta

A falha de design dos tokens de ator exacerbou a situação, pois esses tokens foram emitidos para comunicação entre serviços e não obedeciam às proteções de segurança normais, como o Acesso Condicional. Uma vez obtidos, permitiam a impersonação de outras identidades por 24 horas, sem possibilidade de revogação. As aplicações da Microsoft podiam gerar esses tokens com direitos de impersonação, mas aplicativos não-Microsoft eram restritos. A falta de logs na API do Azure AD impediu que administradores detectassem acessos não autorizados a dados de usuários, grupos, funções e outras configurações críticas.

Mitigações recomendadas

A Microsoft implementou uma correção global em 17 de julho, três dias após a notificação da falha, e adicionou mitig ações adicionais que proíbem aplicações de solicitar tokens de ator para a API do Azure AD Graph. Como destacou Anders Askasan, “

O incidente demonstra como características de identidade não documentadas podem contornar silenciosamente o Zero Trust.

(“This incident shows how undocumented identity features can quietly bypass Zero Trust.”)— Anders Askasan, Diretor de Produto, Radiant Logic

.”

Para mitigar riscos, é fundamental que as empresas adotem práticas de observabilidade independentes em sua arquitetura de identidade, correlacionando continuamente contas, direitos e políticas. Askasan recomenda que as organizações mantenham uma visão confiável e independente de seus dados e controles de identidade, visando agir proativamente antes que um incidente adversarial evolua para uma violação difícil de reverter.

Embora a Microsoft não tenha encontrado evidências de exploração ativa da vulnerabilidade, a sua natureza crítica alerta para a necessidade de vigilância contínua em sistemas de identidade na nuvem. As recomendações incluem uma análise rigorosa das práticas de segurança e adoção de soluções de monitoração para prevenir incidentes futuros.

Fonte: (Hack Read – Segurança Cibernética)