São Paulo — InkDesign News — Novas pesquisas da empresa de cibersegurança Silent Push revelam que gangues de ransomware da Rússia estão utilizando um novo tipo de programa malicioso, denominado CountLoader, que atua como um carregador de malware, focando na instalação de programas mais prejudiciais, incluindo ransomware.

Incidente e vulnerabilidade

CountLoader não é um malware comum; sua função principal é atuar como um vetor de entrada para nações alvo, permitindo que grupos criminosos como LockBit, BlackBasta e Qilin lancem seus ataques. A entrega do CountLoader ocorre em três versões distintas, incluindo .NET, PowerShell e JScript, podendo ser operado por corretores de acesso inicial (IABs). A análise da Silent Push indica que “CountLoader é uma ferramenta utilizada tanto por IABs quanto por afiliados de grupos de ransomware”, destacou a pesquisa.

Impacto e resposta

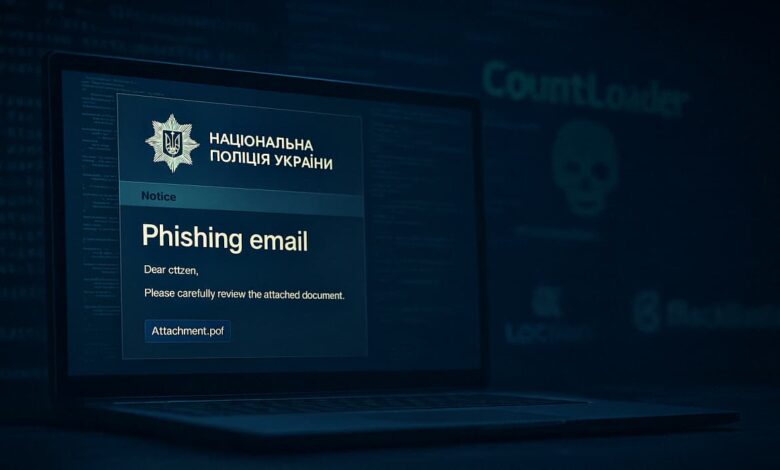

Recentemente, foi identificada uma campanha de phishing que visava cidadãos ucranianos, na qual os atacantes se passavam pela polícia ucraniana, utilizando um documento PDF falso para enganar vítimas na instalação do CountLoader. Em investigações anteriores, pesquisadores do Kaspersky e da Cyfirma não conseguiram capturar o escopo total das operações do malware. O Kaspersky observou uma versão PowerShell em junho de 2025, enquanto a Cyfirma não coletou informações sobre o domínio de comando e controle. “Nossa equipe identificou indícios de várias campanhas únicas utilizando métodos e iscas de ataque distintos”, afirmou a Silent Push.

Mitigações recomendadas

Para conter as ações do CountLoader e suas variações, os profissionais de segurança cibernética devem implementar práticas de defesa robustas, incluindo a atualização imediata de sistemas e softwares, além da realização de varreduras de segurança em busca de componentes do malware. É recomendável que organizações fortaleçam suas defesas com firewalls e técnicas de autenticação multifatorial. “A conexão do malware ao navegador Yandex e a sua focalização em cidadãos ucranianos sugerem fortemente a atuação de ameaças de origem russa”, explicou a Silent Push.

A conexão do malware ao navegador Yandex e a sua focalização em cidadãos ucranianos sugerem fortemente a atuação de ameaças de origem russa.

(“The connection of the malware to the Yandex browser and its targeting of Ukrainian citizens strongly suggest the involvement of threat actors from Russia.”)— Silent Push, Empresa de Cibersegurança

Riscos residuais permanecem, e a continuidade da vigilância em sistemas e usuários é imperativa. As organizações devem estar prontas para responder a incidentes futuros e adaptar suas estratégias de segurança conforme novas informações forem reveladas.

Fonte: (Hack Read – Segurança Cibernética)