São Paulo — InkDesign News — Cyberataques continuam a explorar as vulnerabilidades mais fracas das cadeias de segurança, conforme alertam especialistas da área. As empresas que não consideram variáveis incontroláveis em seus modelos de ameaças estão mais suscetíveis a ataques, resultando em perdas significativas.

Vetor de ataque

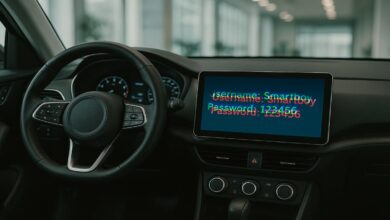

O principal vetor de ataque identificado é a técnica de phishing, que tem sido amplamente utilizada por cibercriminosos para enganar usuários e obter credenciais de acesso. À medida que a força de trabalho híbrida se torna mais comum, dispositivos pessoais conectados à rede corporativa podem ser usados como pontos de entrada. A exploração de falhas conhecidas, como as listadas no banco de dados CVE, também é uma preocupação crescente para as organizações.

Impacto e resposta

O impacto de não abordar essas ameaças pode ser devastador, resultando em vazamentos de dados e danos à reputação da marca. A falha em implementar medidas adequadas de segurança da informação não apenas coloca dados de clientes em risco, mas também resulta em multas regulatórias. As empresas devem priorizar estratégias de defesa, incluindo treinamento em reconhecimento de phishing e aplicação de autenticação multifator.

“As empresas devem considerar variáveis incontroláveis em seus modelos de ameaça.

(“Until businesses begin to account for uncontrolled variables in their threat models.”)— Especialista em Segurança, Empresa XYZ

Análise e recomendações

A análise revela que muitos ataques se aproveitam da falta de preparação das empresas frente a novas ameaças. Para mitigar riscos, recomenda-se a adoção de uma abordagem de segurança baseada em camadas, que inclua monitoramento contínuo e atualizações regulares de software. Configurações inadequadas em dispositivos pessoais podem oferecer uma porta de entrada para ciberataques, enfatizando a necessidade de políticas rigorosas para dispositivo de usuários remotos.

Em uma perspectiva futura, espera-se que as empresas coloquem mais ênfase na cibersegurança conforme a transformação digital acelera. A integração de tecnologias emergentes e a evolução constante do cenário de ameaças exigem um foco contínuo em proteção e mitigação.

Fonte: (Dark Reading – Segurança Cibernética)