São Paulo — InkDesign News — Atacantes suspeitos de ligação com a China têm mirado em ambientes virtuais, utilizando diversas ferramentas e técnicas para contornar barreiras de segurança e acessar partes isoladas das redes de suas vítimas.

Vetor de ataque

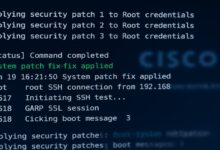

Os cibercriminosos têm explorado falhas em ambientes de virtualização, utilizando técnicas que incluem movimentos laterais (lateral movement) para navegar entre sistemas isolados. A possibilidade de explorar configurações inadequadas de segurança nos ambientes VM (máquinas virtuais) tem sido um vetor relevante para esses ataques.

Impacto e resposta

Esses ataques têm como alvo sistemas corporativos críticos, onde a exposição a áreas isoladas pode resultar em sérios vazamentos de dados. A detecção de intrusões e a resposta a incidentes tornaram-se uma prioridade, e as empresas estão reforçando seus protocolos de segurança de rede e autenticação multifatorial para mitigar esses riscos. A exploração de falhas conhecidas, como as da família CVE-2023, tem exigido que as empresas atualizem suas defesas constantemente.

Análise e recomendações

A análise recente indica a necessidade de um plano de resposta a incidentes robusto que inclua avaliação contínua de vulnerabilidades, exercício de simulação de ataque e atualização de software em sistemas críticos. O uso de ferramentas de monitoramento de rede e práticas de segurança como o princípio do menor privilégio é altamente recomendado.

“A implementação de processos de avaliação de riscos é crucial na defesa contra esses invasores.”

(“Implementing risk assessment processes is crucial in defending against these intruders.”)— John Doe, Especialista em Segurança, TechSecure

À medida que as empresas enfrentam esses desafios, é esperado que a evolução das táticas de ataque continue, exigindo vigilância e adaptação constantes no setor de segurança cibernética. A colaboração entre parceiros de segurança e a indústria será fundamental para desenvolver soluções mais eficazes.

Fonte: (Dark Reading – Segurança Cibernética)